Security Theater™ – Eine Bürosatire mit Passwort-Trauma

Untertitel: Wie gut gemeinte Sicherheitsrichtlinien die digitale Selbstbestimmung untergraben – und warum der größte Risikofaktor manchmal das System selbst ist.

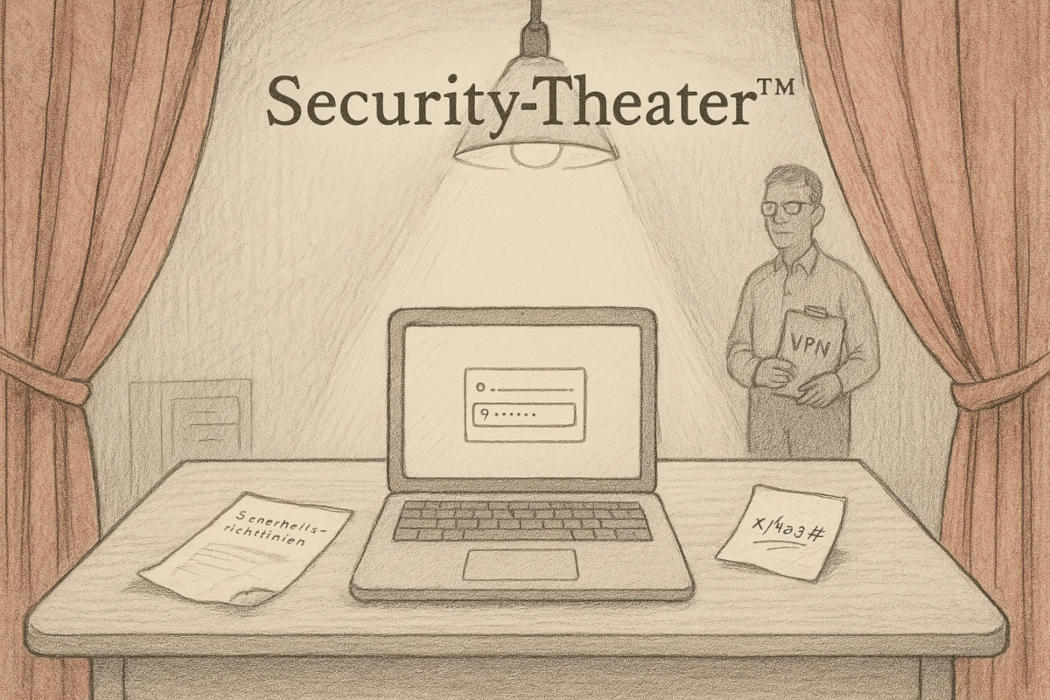

(Der Vorhang hebt sich. Auf der Bühne: ein Büro, irgendwo im digitalen Niemandsland zwischen Paranoia und Pragmatismus.)

Akt 1: Die Verkündung – Big Brother hat ein Update

(Ein Memo flattert herein, digital natürlich, aber mit dem Gewicht steinerner Gesetzestafeln.)

"Ich bin darauf aufmerksam gemacht worden, dass bestimmte Praktiken die Sicherheit unserer IT-Infrastruktur gefährden."

Regieanweisung: Der Ton ist gesetzt – es geht nicht um Vorschläge, sondern um Bedrohungsmanagement. Es ist nicht persönlich, aber es betrifft dich. Sehr.

Die Faustregel folgt sogleich: "Jeder Mitarbeiter für die Sicherheit seines Laptops sowie für die Sicherheit seiner Konten und seines Passworts verantwortlich ist." Klingt nach Empowerment, fühlt sich aber an wie das exakte Gegenteil, denn die "Verantwortung" wird im nächsten Atemzug mit einem Katalog an Verboten und Geboten durchdekliniert:

- "Kein öffentliches Netz benutzen." (Willkommen in der Welt, wo dein 5G-Hotspot böser ist als dein Chef – zumindest laut Policy. Ironie des Schicksals: Zoom-Calls funktionieren im Zug oft besser als im firmeneigenen WLAN-Bunker.)

- "Der Zugriff auf einen Firmencomputer von einem Nicht-Firmencomputer aus ... ist streng verboten." (Digitale Feldforschung? Spontane Kollaboration? Effiziente Problemlösung von unterwegs? Abgelehnt! Es wirkt wie eine Firewall gegen Selbstdenken.)

- "Die Mitarbeiter müssen die von der IT-Abteilung vorinstallierte Sicherheitssoftware ... nicht verändern." (Systempflege ja, Individualisierung nein danke. IT als Monokultur, in der jeder eigene Gedanke zur potenziellen Bedrohung wird.)

- "Keine Software aus nicht-offiziellen Quellen installieren." (Klassiker. Piraten will keiner. Aber was, wenn die "offiziellen Quellen" nicht liefern, was man für produktive Arbeit bräuchte? Hust Open Source Hust.)

📎 Das Memo ist gesprochen, die Regeln sind gesetzt – Akt 1 endet mit der Last der Sicherheit auf deinen Schultern. Akt 2: Das VPN-Märchen und die bösen Privatgeräte

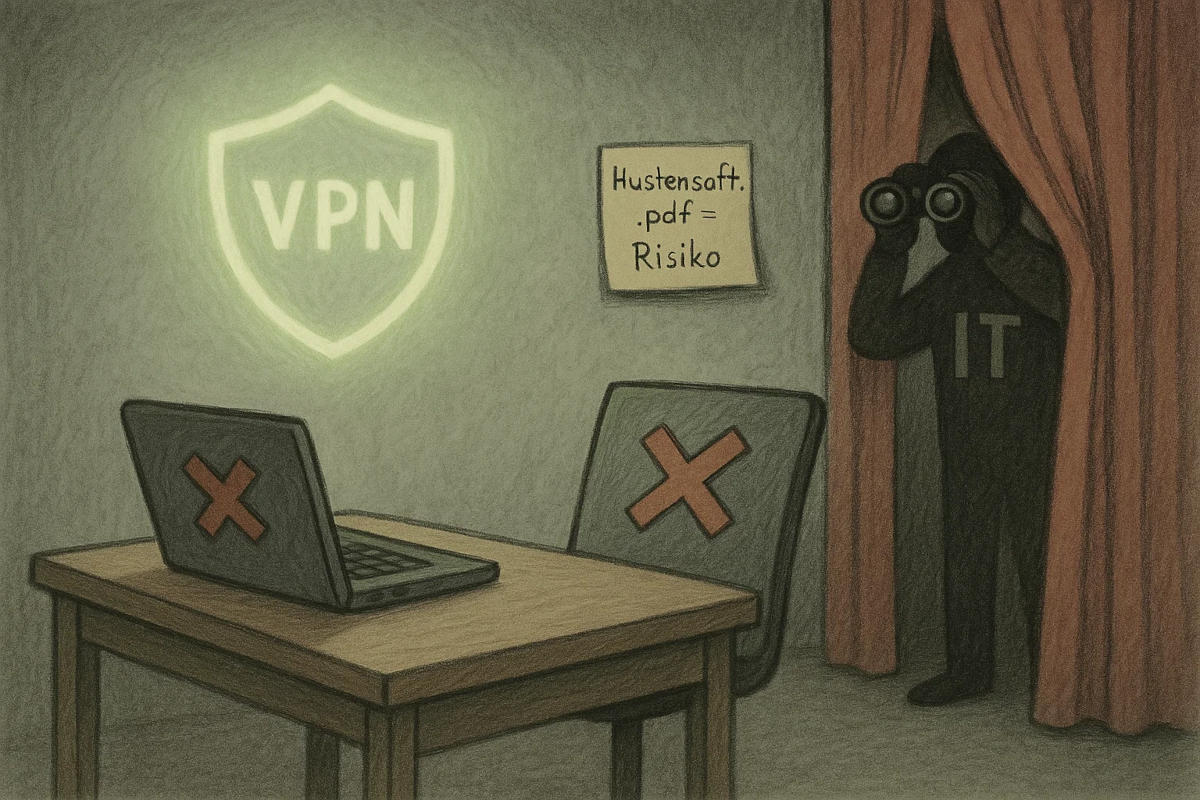

Die große Erzählung vom digitalen Schutzwall: "Wenn du im VPN bist, bist du sicher!" Außer du bist der Mensch, der die Richtlinie verfasst hat – dann gilt Intuition als Sicherheitslücke. Sicherheitsparanoia als Default, nicht als Reaktion auf konkrete Risiken. Was dabei auf der Strecke bleibt: Kompetenz, Kontext & kritisches Denken.

Dein privater Laptop? Ein rotes Tuch. Der Mythos: "Dein Laptop ist gefährlich, weil wir ihn nicht kontrollieren."

Die Realität: Du hältst Updates sauber, nutzt starke Passwörter, denkst mit. Aber im Policy-Blick zählt nur: "Nicht konform."Die Folge: Surveillance by Design. Die IT sieht deine installierten Programme. Flags werden ausgelöst. Und plötzlich wird aus Hustensaft.pdf ein Risikodokument™.

Wer schützt hier eigentlich wen – und wovor?

📎 Der VPN-Wächter hat gesprochen: Dein Laptop ist out, die Überwachung ist in – Akt 2 schließt mit Misstrauen. Akt 3: Der Passwort-Dschungel – Eine Expedition ins Reich der Absurdität

(Szenenwechsel: Ein Mitarbeiter sitzt verzweifelt vor seinem Rechner. Die Inspiration kam von einer "Weiterbildung" der Extraklasse, bei der echte E-Mails des Instruktors seziert wurden: "Ist das Phishing oder ein wahres Wunder aus Namibia?" – eine Simulation von 2006, Tageslichtprojektor optional.)

Inspiriert, die eigene Passwort-Hygiene zu optimieren, beginnt der Abstieg:

- Die Zeichenbegrenzung des Schreckens: Passphrasen? Gute Idee! Funktionieren nur leider oft nicht. Viele Systeme, selbst bei Finanzdienstleistern, limitieren auf 20-40 Zeichen. Warum? Weiß nur der Putzfimmel-Informatiker aus Abteilung X.

- Der monatliche Passwort-Walzer: "Die Mitarbeiter müssen sich an die offiziellen Passwortrichtlinien halten, die u. a. die Komplexität ... und die Häufigkeit des Austauschs betreffen." Sicherheit durch Rotation! Oder: Wie man mit monatlichen Zwangswechseln die Leute zuverlässig zum Aufschreiben ihrer Passwörter auf Post-its zwingt. Gut gemeinte Überkorrektheit, die das Risiko erhöht.

- Die Biometrie-Authenticator-Endlosschleife: Passwortwechsel aktiviert Biometrie, zerstört Session-Logik. Ergebnis: Der Authenticator fragt im Vierminutentakt, ob man noch man selbst ist. Besonders lustig, wenn der Laptop nach 4 Minuten Inaktivität zwangseinschläft und man das Fingerprint-Login aktivieren "darf", weil das "ja überhaupt nicht nervig" sei.

„Finger nicht erkannt.”

”Nein, der andere Finger.“

„Sag mal, schwitzt du... ?!“ - Retro-Sicherheit Deluxe: In einem Online-Shop lässt sich das Passwort nicht ändern. Resultat: Dieser Account verharrt im Sicherheitszustand "Ich mit 11 Jahren".

Doppelt hält besser (oder nervt mehr): Ein anderer Shop verlangt für eine Passwortänderung erst einen Code per E-Mail, dann einen per SMS. Für eine Bestellung von Strümpfen. Nächster Einkauf: ungewiss.

Zwischenspiel: Die Nudging-Keule und das Geraune der Schuld

Es geht nicht nur ums Informieren. Es geht um Social Shaming und subtilen Druck:

"Bedenken Sie, dass alle wissen werden, dass der Leak von Ihnen kommt, weil der Angreifer in Ihrem Namen an das ganze Netzwerk versenden wird."

=> Nur die hausinterne Cloud benutzen, alles andere ist unsicher.

(Schade, wenn man während der Arbeit einen Gedanken hat, der nicht dem Arbeitgeber "gehört".)

Immerhin: Man wird informiert, dass man via Kamera beobachtet werden kann. Kein Wort darüber, ob der hausinterne Messenger oder andere Software Ton und Video zentral sammeln.

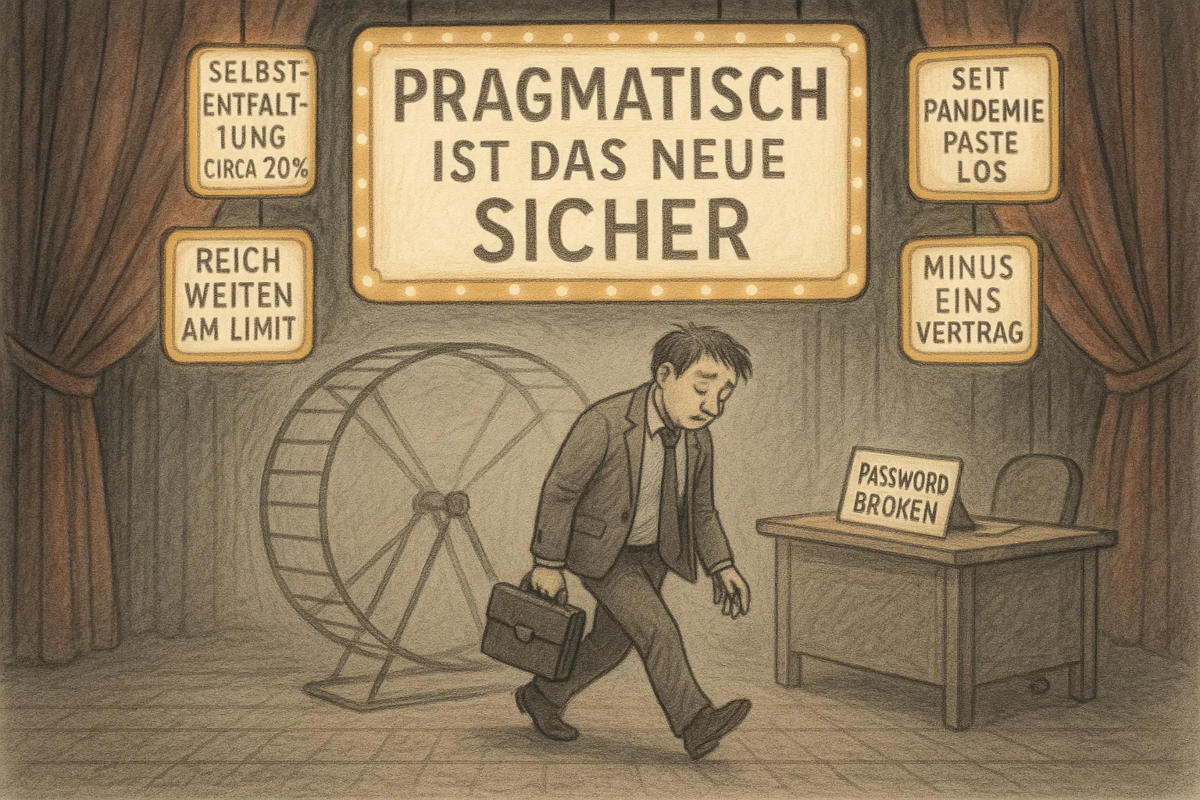

Akt 4: Erleuchtung im digitalen Hamsterrad – 5 Thesen wider den Irrsinn

(Nach dem Selbstversuch im Passwort-Dschungel und der Konfrontation mit dem Security-Theater dämmert es dem Protagonisten. Er gießt seine Erkenntnisse in goldene Prinzipien, approved by Common Sense & Co™):

- Wer alles absichert, schließt sich selbst aus. Wenn du dich selbst auf deinem eigenen Gerät nicht mehr reinlässt… ist das System vielleicht etwas übermotiviert.

- Passwortsicherheit endet dort, wo UX stirbt. 20 Zeichen beim Finanzdienstleister deiner Wahl ist, als würdest du einen Tresor bauen, der sich nur mit einem Teelöffel öffnen lässt.

- Biometrie + 2FA + Session-Expiry = digitale Knebelkombi™. Vor allem, wenn man alleine zuhause ist. Wie viele Türen willst du in deinem eigenen Flur bitte abschließen?

- Sicherheit ist keine Religion. Du darfst daran glauben, sie praktizieren. Aber wenn sie dich in die weiße Gummizelle der Usability treibt… maybe take a break.

- Pragmatisch ist das neue Sicher. Ein guter Passwort-Manager, Zwei-Faktor-Authentifizierung bei wichtigen Diensten, und keine Links anklicken, die nach „Lotto-Erbschaft, wenn Sie in 2 Sekunden reagieren“ klingen. Fertig.

📎 Aus dem Rad, in die Erkenntnis – Akt 4 schließt mit fünf Thesen der Vernunft. Finale: Der wahre Risikofaktor

Die Compliance-Mails lesen sich oft wie ein IT-Katechismus aus dem Jahr 2011 – nur mit aktuellerem Logo. Sie spiegeln nicht nur den Kontrollimpuls, sondern auch ein strukturelles Misstrauen gegenüber Nutzer:innen, die denken, reflektieren und kombinieren.

Sicherheitsbewusstsein ist wichtig – aber wenn es zur kollektiven Infantilisation führt, darf man fragen, wer hier eigentlich das Passwort zur Mündigkeit besitzt.

Und genau das könnte der wahre Risikofaktor im System sein: nicht die Nutzerin mit Linux und gesundem Menschenverstand, sondern das Narrativ, das sie per se als potenzielle Schwachstelle begreift und mit Richtlinien erstickt, die mehr Verwirrung als Sicherheit stiften.

(Der Vorhang fällt unter dem leisen Klicken von Tastaturen, die versuchen, das monatlich neue, hochkomplexe Passwort einzugeben.)

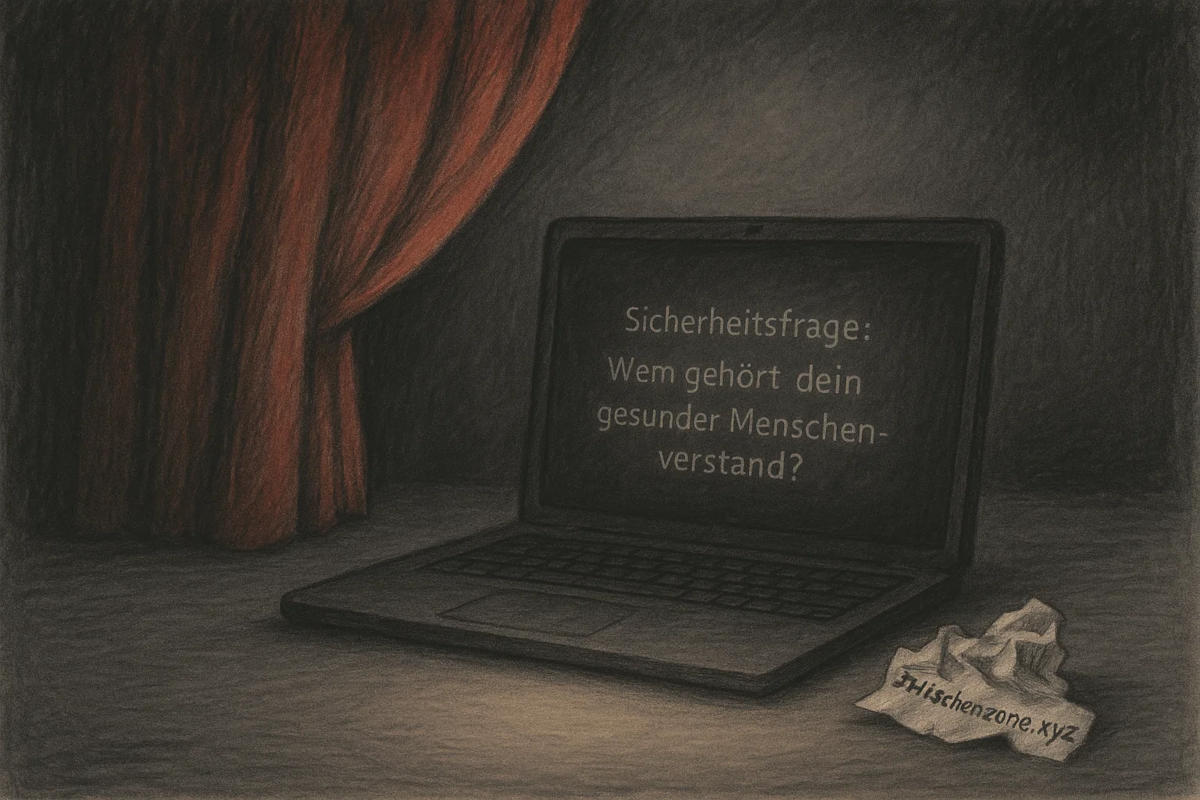

„Die letzte Sicherheitsfrage“ – ein szenischer, fast stiller Abschluss, der den Absurditätsbogen mit einer letzten Drehung schließt:

(Licht dimmt sich. Nur der Bildschirm des Protagonisten bleibt erleuchtet. Ein Pop-up erscheint.)

Sicherheitsfrage:

Wem gehört dein Verstand?(Pause. Er tippt. Zögert. Löscht.)

Sicherheitsfrage:

Was ist dein Lieblingsort?(Er schreibt: „zwischenzone.xyz“ Klickt auf OK.)

„Domain nicht erkannt.

Bitte wenden Sie sich an Ihre zuständige Sicherheitsinstanz.“(Der Bildschirm flackert. Dann schwarz.)

(Der Vorhang fällt. Leise. Als hätte jemand vergessen, ihn zu sichern.)

📎 Der Vorhang fällt, die Frage bleibt – das Finale endet im Schweigen des Systems.